Настройки ядра OS mikrotik находятся по пути IP->Settings, тут например присутствуют такие параметры как пересылки пакетов (packet forwarding) и многие другие отвечающие за управлений сетевой подсистемой ОС.

Основные курсы микротик

RE – роутинг, VLAN и OSPF

TCE – управление трафиком Firewall, очереди (2 дня)

INE – для провайдеров городского уровня

SE – безопасность IPSEC, DNS и DHCP (2 дня)

WE – WIFI

EWE – enterprise WIFI для провайдеров

UME – управление пользователями

Обозначение в названии роутера

RB – router board / CCR – Cload Core Router

2 – wifi 2,4GHz / 5 – wifi 5GHz / 2,5 – оба стандарта

D / T / Q – две, три или четыре антенны

S – наличие SFP

U – наличие USB

G -гигабитный

H – Hight power

n – поддерживает стандарт n

LTE – 2g, 3g, LTE

60G – устройство для работы в сетях 60ГГц (до 8-ми клиентов)

Основные понятия и принципы Ethernet

Коллизия – это попытка двух устройств выполнить передачу по единой общей среде передачи данных. Такое состояние приводит к порче передаваемой информации и такое состояние требуется предотвращать и определять. Для этих целей применяются методы:

- CSMA (Carrier Sense Multiply Access) – основной принцип сначала слушай потом говори;

- CSMA/CD (Carrier Sense Multiply Access with Collision Detection) – множественный доступ с прослушиванием несущей и обнаружением коллизий.

В сети Ethernet существует домен коллизий – который представляет из себя часть сети или всю сеть в которой узлы конкурируют за общую разделяемую среду передачи. Это сегмент имеющий общий уровень L2 модели OSI. Пример это сети на коаксиальном кабеле, сети с хабами.

Домен широковещания – сети с коммутаторами – нет коллизий, как следствие высокая производительность.

Время прохождения сигнала как ограничения длинны линии.

Сеансовый уровень OSI – виртуальные каналы PAP, PPTP, L2TP;

DataLink уровень OSI – это такие протоколы как Ethernet, MPLS, PPP, PPPoE;

Сетевой уровень OSI – на этом уровне происходит фрагментация.

На экзамене возможет вопрос: наблюдется ли коллизия в FullDuplex сетях. Правильный ответ – НЕТ.

Unicast – это соединение точка – точка; Broadcast – пакет у которого в адресе назначения все “1”, предназначен для всех; Multicast – на устройстве запущен сервер, пакет адресован всем устройствам которые зарегистрировались для приема такого трафика.

Типы адресов не маршрутизируемых:

127.0.0.1/8, 172.16.0.0/12, 192.168.0.0/16, 10.0.0.0/8, 169.254.0.0/16 – Link local UPNP, 224.0.0.0/4 – многоадресная рассылка.

MSS – MTU для приема.

RS232 на роутере имеет настройки по умолчанию 115200bps/8 databit/1 stop bit/ no parity

Протокол обнаружения соседей MNDP – mikrotik, CDP – cisco, LLDP – универсальный.

Под сеть

При определении границ подсети, компьютер делает побитовое умножение (логическое И) между IP адресом и маской получая на выходе адрес с обнуленными битами в позициях нулей маски.

Например:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 |

192 . 168 . 20 . 15 11000000.10101000.00010100.00001111 11111111.11111111.11111000.00000000 ___________________________________ 11000000.10101000.00010100.00000000=192.168.16.0 адрес сети (prefix) 11000000.10101000.00010100.00000001=192.168.16.1 первый хост 11000000.10101000.00010111.11111110=192.168.23.254 последний хост 11000000.10101000.00010111.11111111=192.168.23.255 последний адрес broadcast Адреса с 192.168.16.0 по 192.168.23.255 принадлежат одной сети Количество адресов: 11111111111 = 2048 Количество хостов: 11111111110 = 2046 (2048 -2) |

Начальные настройки маршрутизатора

Часто рекомендуется полностью сбросить настройки без применения дефолтной конфигурации.

- LAN IP адрес (раздел IP -> address) локальный адрес маршрутизатора;

- System -> Identity – осмысленное имя маршрутизатора (рекомендуется выбирать как некая комбинация функционального назначения и/или места расположения);

- Логине и пароль администратора. Настоятельно рекомендуется не только задание сложного пароля для администратора но и смена логина (раздел System->Users);

- Установка ограничений для доступа (сюда входят установки видимости устройства IP -> Neighbors, доступные службы IP->Services, а также доступ по MAC-Winbox и MAC-Telnet). Лучше всего максимально отключить все не нужные варианты доступа, а также граничить его из внешнего мира. Настройка доступа по MAC осуществляется путем создания в разделе Interfaces->Interfaces List списков интерфейсов через кнопку List на которых должны или не должны работать соответствующие службы, а после чего настраиваются службы MAС доступа в разделе Tools->MAC Server (тут можно указать разрешенные интерфейсы например). Что бы отключить уведомление соседей о себе рекомендуется в разделе IP -> Neighbors через Discovery Settings отключить выдачу информации о себе наружу.

- Настройки фаервол (IP->Firewall)

Конфигурацию по умолчанию можно посмотреть командой:

system default-configuration print - Настройки внешнего IP адреса;

Может быть осуществлена через ручное задания (раздел IP -> address) или через DHCP клиент (раздел IP -> DHCP Client) - Установка маршрута по умолчанию;

- DNS серверы

При настройке службы DNS в разделе IP->DNS, важно установить галочку Allow Remote Requests (что бы ваш маршрутизатор отвечал на запросы из сети) - Установка правил NAT (masquerade)

В разделе IP->Firewall выбираем вкладку NAT добавляем новое правило в цепочку chain=srcnat обязательно указываем исходящий интерфейс out interface = WAN (это кладка general) и действие action = masquerade (вкладка Action) - SNTP client и временная зона (в новый версиях время может браться с IP -> Cloud)

настройка в разделе IP-> SNTP Client

Резервное копирование

Есть два варианта резервной копии как двоичный бекап и как конфигурационный скрипт

Двоичный бекап это полный бекап все настроек включая пароли, сертификаты и MAC адреса виртуальных интерфейсов. При восстановлении получаем клон маршрутизатора. Но такую резервную копию нельзя редактировать и она не возможна для просмотра. Но может быть зашифрована паролем.

Работа с бинарными бекапами из раздела Files, команды beckup и restore.

Скрипт позволяет делать как полный бекап устройства так и например только некоторые настройки. Может быть сохранен в файл или выведен на экран. (Команда export имеет дополнительную опцию verbose позволяющая показать полную конфигурацию. Примеры команд:

/export – вывод конфигурации на экран

/ip firewall nat export – вывод на экран конфигурации NAT

/ip firewall nat export verbose – вывод на экран конфигурации NAT

То же самое но с выводом в файл:

/export file=conf-2020224324

/ip firewall nat export file=conf-2020224324

/ip firewall nat export verbose file=conf-2020224324

Импорт конфигурации через команду:

/import file-name=conf-2020224324.rsc

Управление пакетами

В RouterOS не включен дополнительный функционал (например NTP сервер, расширенный функционал управления пользователями HotSpot, функционал управления ИБП и LCD экраном и др) все это вынесено в отдельные пакеты. Управление пакетами осуществляется через раздел System -> Packages. В этом же разделе можно выполнить команду проверки обновлений Check for Updates.

Возможно также выполнить понижение версии для этого необходимо закачать файл требуемой прошивки и потом нажать на кнопку “DOWNGRADE”.

Пакеты:

- main package – это стандартный бандл пакетов

- extra – это пакеты дополнительные плюс основные в дип файле (набор пакетов)

- system – этот пакет есть всегда

- routing – пакет отвечающий за динамическую маршрутизацию

- wireless – пакет для WIFI.

Начиная с версии ОС 6.43 все пароли пользователей зашифрованы и не могут быть восстановлены или просмотрены в не зависимости от типа резервной копии или конфигурации. Даже в случае понижения версии все пароли будут сброшены.

На экзамене встречаются вопросы про восстановления пароля – ответ только один нельзя.

RouterOS имеет 6-ть уровней лицензии

- 0 – Demo (24 часа)

- 1 – Free (очень ограничена)

- 3 – WISP CPE (только один WIFI клиент или Access Point на одного клиента)

- 4/P1 – WISP (требуется для создания Access Point)

- 5/P10 WISP (больше возможностей)

- 6/P-Unlim (не ограничена)

Управление лицензиями через раздел System -> License. При получении новой лицензии выбрать Upgrade/Get New Key и в новом окне указать имя пользователя и пароль от портала mikrotik, а также требуемый уровень.

Все управление лицензиями вынесено в портал mikrotik, в личный кабинет. Разделы CHR licenses и Router keys (transfer prepaid keys и make key from prepaid key).

CHR – это Cload Hosted Router, который имеет своим правила лицензирования:

- P1 – Trial на 60 дней;

- P1/L4 позволяет использовать только гигабитные интерфейсы;

- P10 позволяет использовать только интерфейсы со скоростью до 10 гигабит включительно;

- P-Unlim без ограничений.

Сброс роутера

Из системного интерфейса раздел System -> Reset Configuration

Командой /system reset-configuration

С помощью кнопки reset. В этом случае необходимо отключить питание, осторожно нажать кнопку reset, включить питание (при этом начнет мигать светодиод USR/ACT в течении 10 – 12 секунд), необходимо отпустить кнопку пока светодиод мигает. После чего роутер перезагрузится с настройками по умолчанию, что может занять некоторое время.

У кнопки reset есть дополнительные функции – Выключаем питание, нажимаем reset, включаем питание и:

- Загрузка резервного загрузчика (Factory RouterBOOT) – для этого отпускаем через 3 секунды;

- Сброс конфигурации – начинает мигать светодиод (через 5 секунд) отпускаем ресет, выполняем стирание конфигурации;

- Подключение к CAPsMAN – как только светодиод загорелся (около 10 секунд) отпускаем – роутер будет искать CAPsMAN;

- Загрузка с NetInstall – ждем когда светодиод погаснет (приблизительно 15 секунд) отпускаем кнопку и входим в режим восстановления через NetInstall.

Дополнительная информация в вики http://wiki.mikrotik.com/wii/Manual:Reset_button

Восстановление устройства

Требуется программа netinstall (можно скачать на официальном сайте), это программа позволяет перестановить RouterOS в случае невозможности нормальной работы, а также стереть конфигурацию при заблокированной кнопке Reset. Но это программа не позволяет восстановить пароль админа.

Программа работает по протоколу BOOTP, поэтому важно что бы маршрутизатор и компьютер с netinstall находились в одном широковешательном домене. Кроме того некоторые версии windows удаляют сетевой адаптер из списка доступных если на нем нет соединения. Поэтому в момент появления соединения при включении маршрутизатора windows не сможет обеспечить нормальное прохождение пакетов BOOTP, если он подключен к маршрутизатору напрямую, лучше использовать коммутатор.

Для большинства маршрутизаторов BOOTP использует порт ethernet 1.

При этом на компьютере необходимо установить адрес: 172.17.200.1/255.255.255.0, а в программе netinstall задать параметры сервера загрузки через кнопку “net booting”:

- включить Boot Server enable

- задать Client Ip address: 172.17.200.2

Важно перед запуском крайне желательно отключить антивирусы и файерволы.

После запуска программы необходимо выбрать NPK файл с прошивкой.

Для входа в режим загрузки через netinstall, отключить маршрутизатор от питания, зажать reset, включить питание, подождать пока светодиод USR/ACT мигает (приблизительно 10-12 секунд) и отпустить reset.

В окне программы появится MAC адрес и модель роутера и станет активна кнопка install. После нажатия которой и начнется процесс прошивки. Если не выбрать “keep old configuration”, то конфигурация будет удалена. После завершения прошивки ротуер будет доступен для конфигурирования средствами winbox.

ARP

ARP – Address Resolution Protocol протокол, который связывает IP (L3) и MAC (L2). В операционной системе существует таблица с соответствий IP и MAC на интерфейсе.

На интерфейсе можно задать режим работы ARP:

- Disable – ротуер не отвечает ARP запросы от клиентов и не заполняет ARP таблицу. В этом режиме используются статические MAC.

- Enable – значение по умолчанию. Полная работа с ARP.

- Reply Only – роутер отвечает на запрос своего MAC, но не заполняет таблицу ARP, требует заполнение статической таблицы ARP.

- Proxy ARM – роутер отвечает на запрос своего MAC и на ARP запросы хотам маршруты к которым есть в его таблице маршрутизации.

- local-proxy-arp – заставит хост занести mac роутера вместо mac реального клиента и весь трафик таким образом пойдет через роутер.

Заполнение таблица ARP, через раздел IP->ARP, а управление ARP в разделе interfaces.

DHCP

Используется для автоматического присвоения IP адресов хостам в локальной сети. Должен использоваться только в доверенных сетях. Работает только в приделах широковещательного домена. Это протокол L2 уровня и файерволы его не видят. Кроме основных параметров вроде адреса сети и шлюза могут содержать специальные параметры которые задаются через опции, например сервер времени.

DHCP сервер и клиент всегда работаю только на конкретном интерфейсе. Если требуется, что бы они работали на нескольких интерфейсах – включите их в бридж и настройте сервер на бридже.

DHCP сервер

Служит для автоматического назначения клиентам параметров сети, таких как IP адрес, маска сети, шлюз и др.

Настройки сервера в раздел IP -> DHCP Server

Выдаваемые параметры задаются в секции Options (Options Set). Для работы всегда на интерфейсе должен быть настроен IP адресс.

Для настройки сервера крайне рекомендуется использовать мастер “DHCP Setup”.

Сервер может автоматически заносить записи в ARP таблицу при выдаче адресов. Для этого должна быть активирована опция “Add ARP for leases”. Комбинация статических DHCP записей и ARP в режиме reply-only может увеличить безопасность сети, сохраняя удобство использования.

Примечание: в поле relay без надобности ничего не писать. Значение always broadcast – заставит сервер всегда отвечать широко вещательными пакетами (что необходимо для особых случаев). Dual stack – одновременно v4 и v6 (старая опция).

Для сервера обязательно должен быть задан пул адресов (из которого будет выдаваться адрес клиенту) или значение static-only, тогда будет выдавать значения только из arp таблицы.

В некоторых версиях можно сразу занести клиента в таблицу адресов параметр address list. А значение rate limit позволяет установить для адреса ограничения на скорость в байтах с применением очереди.

Есть две команды у клиента:

release – серверу отдается адрес (в этом случае клиенту может прийти новый адрес);

renew – просто сообщить серверу, что я еще в сети.

DNS

Сервер отвечает за преобразование имен хостов в IP адреса. Обычно сервер работает как форвардер запросов, но могут быть и локальные записи.

Все параметры задаются в разделе IP->DNS.

Для того, что бы роутер отвечал на DNS запросы клиентов необходимо активировать опцию “Allow Remote Requests”. Важно перед включением этой опции настроить фаервол для предотвращения доступа к порту 53 по udp/tcp.

Рекомендуется для офисов выставлять значение более 3-х дней. В средах где клиенты часто меняются 20-30 минут.

Бридж

Стоит отметить, что бридж (мост) это устройство L2. Такое устройство прозрачно для трафика и служит для объединения нескольких сетевых сегментов.

Мост это программный коммутатор – каждой порт это отдельный домен коллизий для подключенных устройств.

Если все хосты подключены к HUBу (не Switch), то все хосты могут передавать данные друг-другу и все они находятся в одном домене коллизий, который совпадает с широковещательным доменом. При этом мост разделяет домены коллизий, но при этом сохраняет широковещательный домен (так как прозрачно пропускает broadcast трафик)

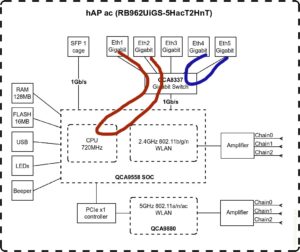

Существует аппаратное ускорение моста. Ниже приведена схема, на которым красным показан режим прохождения пакета без ускорения, а синим сскорением.

Ускорение включается для конкретного порта на вкладе Ports в разделе Bridge, параметр “Hardware Offload”. Однако такое ускорение не доступно если добавляемые порты относятся к разным контроллерам (на диаграмме все порты eth1- eth5 обслуживаются одним аппаратным чипом, но в тоже время WIFI интерфейсы вынесены в отдельные чипы и не могут быть объединены с аппаратным ускорением так как трафик от них всегда будет проходить через процессор.

Примечание: если в списке портов входящих в бридж перед названием присутствует буква H, то это означает что для интерфейса включен режим аппаратного ускорения моста.

В настройках моста есть опции:

IGMP Snooping – бридж будет обрабатывать и пропускать Multicast.

DHCP Snooping – будет принимать ответы от DHCP сервера и только с порта у которого установлен флаг Trusted (в настройках интерфейса).

Обычно для моста включают RSTP, MSTP – нужен для VLAN.

В разделе bridge есть раздел глобальных опций “settings”, в которым например можно установить опцию Use IP Firewall, тогда весь трафик который проходит через бридж будет отправляться в процессор (не доступно аппаратное ускорение), но зато будет доступен фаервол.

Wireless

У микротика рекомендуют не более 15 клиентов на один радио модуль.

Режимы:

SU-MIMO – на прием три приемника на передачу один.

MU-MIMO – каждому трансиверу свой клиент.

Замечание по антене: энергия пропорциональна квадрату расстояния. Скорость будет зависеть от отношения сигнал/шум. EIRP – это показатель состоящий из мощности передатчика плюс коифициент усиления антены, минус потери в кабеле.

Signal to Noise – хорошо чем больше, но не менее 20dB (<35 все плохо).

CCQ – определяет качество передачи, как количество повторов на общее количество пакетов.

RouterOS имеет полную поддержку стандартов IEEE802/11a/b/g/n(WIFI-4)/ac(WIFI-5), работающие в частотах 2.4ГГц и 5ГГц. Есть также оборудование стандарта IEEE802/11ad работающие в диапазоне 60ГГц

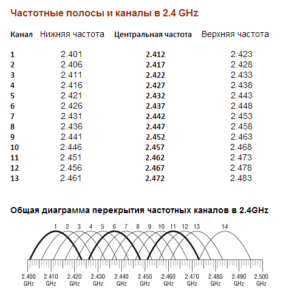

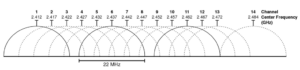

Стандартные частоты для 2.4ГГц составляют (при ширине канала 20МГц, это стандарты b, g и n):

- Канал 1 – частота 2412 МГц

- Канал 6 – частота 2432 МГц

- Канал 11 – частота 2462 МГц

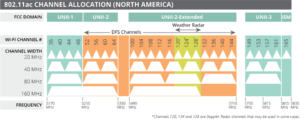

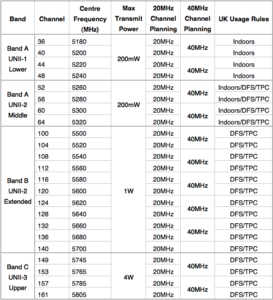

В диапазоне 5ГГц частотных каналов значительно больше, если не принимать внимание ограничения, накладываемые законодательствами разных стран получается 25 каналов шириной 20МГц или 12 каналов шириной 40МГц или 6 каналов шириной 80МГц или 2 канала шириной 160МГц:

Стандартные частоты для 5ГГц составляют (это стандарты a, n и ac) : —-

Сетевая карта микротик может работать в режимах:

- station – клиент

в этом режиме нет поддержки L2

в режиме 802.11 использует фрейм в котором указаны только три адреса (SRC MAC, DST MAC, AP MAC)

в режиме 802.11WDS использует фрейм в котором указаны четыре адреса (SRC MAC, DST MAC, AP MAC, MAC) - pseudobridge – NAT для MAC

- pseudobridge-clone – NAT но только для одного хоста

- station-bridge – специальный режим только для микротик.

Если установить значение bridge mode = enable на точке и клиент это микротик в режиме station-bridge, то тогда через WIFI будет транслироватся L2 пакеты. - ap bridge – точка доступа

- bridge – точка доступа для одного клиента такой себе беспроводный мост.

Настройка подключения к WIFI

Все действия по настройке в разделе wireless.

Ключ сети задается во вкладке Security Profiles. Стадартно выбирается имя профиля, режим “dynamicccc keys”, тип аутентификации WPA2 PSK (WPA это для очень старых устройств, сейчас в принципе не используется и не безопасен), шифрование “aes ccm” (tkip – не надежен и медленее), и тут же задает пароль к wifi в поле “Pre-Shared key”. PSK – это ключи с заранее известным предварительным ключем (обычный wifi), а AES это авторизация через сервер RADIUS.

Если требуется подключить микротик к wifi сети, то можно использовать сканер сетей, кнопка “scaner”, на вкладке со списком wifi интерфейсов (этот же сканер доступен и в меню настройки самого интерфейса). Запускает сканер сети, после чего выбираете сеть и соединяетесь с ней.

Интересная особенность это список во кладке “Connect List”. Этот список задает правила по которым микротик будет выбирать к какой точке подключится. Проход по списку идет сверху в низ, пока не встретится подходящая точка. в качестве параметров конечно же выступает имя сети SSID, но также можно выбирать например по диапазону мощности сигнала, типу протокола WIFI (может быть любой, но рекомендуется only-n), по MAC адресу точки, AREA – это префикс, как дополнительный SID. В случае если текущая точка пропала, то устройство опять пройдется по списку и подключится к другим доступным точкам.

Настройка точки доступа WIFI

Точка доступа настраивается на соответствующем интерфейсе. При этом для интерфейса надо указать режим ap-bidge и имя SSID. Дальше можно тоньше настраивать точку доступа. Например задать мощность, или частоты на которых она будет работать, ширину канала и т.п.

Есть параметр frequency mode – который имеет три значения manual-txpower (позволяет самому задать мощность передатчика), regulatory-domain (правила для частот и мощностей берутся из правил заданных для указанной страны) и superchanel (дсотупны все частоты).

Частота задаётся параметром frequency и может принимать значение auto. В это режиме можно задать значение параметра Scan list в котором можно руками задать частоты (в виде списка через запятую и/или через дефис), тогда роутер будет выбирать для совей работы эти частоты. Доступные частоты можно посмотреть через утилит “Freq usage”, а соседние сети через утилиту Snooper (кнопки прямо в настройка интерфейса).

Параметр security profile – задает режимы шифрования и пароли для wifi сети. Если не задан фвно будет использован профиль default. Поэтому важно задать.

Важно также задать режим Band, рекомендуется например для 2.4 виберать 2GHz-only-N, а также задать ширину канала Chanel Width (если ширина изменяемая например 20/40, то тогда вибирается в какую сторону увеличения или уменьшения от центральной частоты расширять канал).

Рекомендуется отключать WPS режим (параметр WPS mode).

Параметр Antena Gain задает коифицеент усиления антенны, но только для стандарта n (значение 2 – +3dBm, а значение 3 – +5dBm). (В стандарте AC действует наоборот).

Крайне рекомендуется использовать только WPA2-PSK + aes ecm.

В разделе HT задаются параметры антенны.

AMSDU – позволяет точке собирать несколько пакетов в один кадр для передачи их по сети (но работает только с не приоритетными пакетами, так как не предсказуемо увеличивает задержку).

При подключении нового клиента точка проверяет Access List (используется для контроля подключения клиентов). В котором для клиента можно идентифицировать по MAC, выбрать интерфейс на котором он должен быть подключен, можно ограничить с какой мощностью клиент должен работать и на сколько времени он может выйти из зоны – если все указанные требования совпадают то клиент подключится и к нему будут применены все заданные ограничения и правила. Правило определяет может ли клиент идентифицироваться на точке. Правила проверяются по порядку сверху в низ и порядок следования важен. Если клиент не попал не под одно правило, то будут применены настройки по умолчанию для интерфейса. Можно создать правило на основании Registration table (таблица уже подключенных клиентов) с помощью кнопки “Copy to access list”. Можно даже назначить клиенту персональный ключ сети, отличный от общего.

Для клиента можно установить ограничения:

- AP Tx limit – ограничения на уровне интерфейса в байтах (ограничивает скорость передачи от точки до клиента)

- Client TX limit – работает только для клиентов mikrotik, задает в байтах ограничения на передачу от клиента к точке

- Authentication – разрешает/запрещает подключение

- Forwarding – разрешает трафик на уровне L2 между клиентами (по умолчанию включено)

- VLAN – режим работы и тег для этого клиента (можно отдельных клиентов пересаживать в другой VLAN)

- также доступны ограничения по времени работы

Общая политика такая сначала поиск клиента по таблице Access List, если его нет, то все ограничения берутся с интерфейса заданные через:

- Default AP Tx limit – ограничения на уровне интерфейса в байтах (ограничивает скорость передачи от точки до клиента)

- Default Client TX limit – работает только для клиентов mikrotik, задает в байтах ограничения на передачу от клиента к точке

- Default Authentication – разрешает/запрещает подключение

- Default Forwarding – разрешает трафик на уровне L2 между клиентами (по умолчанию включено)

При помощи комбинации Access List и Default – можно сделать точку которая по умолчанию запрещена, но разрешает что-то конкретным клиентам.

Параметр MAX station count (из вкладки Advanced, доступной в режиме Advanced)- максимальное число клиентов (по умолчанию 2007).

Общий порядок настройки точки доступа:

- создать новый бридж, установить ему IP адрес и настроить DHCP сервер на этом бридже.

- создать новый security профиль для точки

- установить беспроводный интерфейс в режим ap-bridge, установить SSID и выбрать созданный ранее профиль

- добавить беспроводный интерфейс в созданный ранее бридж

Утилиты и средства диагностики

Tools -> Email – позволяет отправлять сообщения на почту из системы логирования и скриптов (настраивается сервер, порт, режим шифрования пользователь и пароль, а также от чьего имени идет отправка.

Tools -> Ping – утилита выполнения пингов (есть два варианта ICMP пинг и ARP пинг). Можно задать расширенные параметры: размер пакетов, время жизни и т.д.

Tools -> Traceroute – отслеживание прохождения пакетов

Tools -> Tmon – задает действия когда трафик выше или ниже каких то значений.

/tool traffic-monitor

add interface=ether1-WAN name=tmon-out on-event=”:log warning\”Out traffic exceed 2M\”” threshold=2000000

add interface=ether1-WAN name=tmon-in on-event=”:log warning\”Intraffic exceed 2M\”” threshold=2000000 traffic=recived

Tools -> Netwatch – мониторит доступность хоста, при пропадании/востановлении пинга выполняется указанный скрипт.

/tool netwatch add comment=W1 down-script=”:log error \”W1 is DOWN\”” host=10.10.20.21 interval=10s up-script=”:log warning\”W1 is UP\””

Tools -> Graphing – графики проходящего трафика (можно строить графики трафика через интерфейсы, очереди, а также нагрузка на процессор и использование дисковой памяти). На графике отображается только среднее значение за период. В настройках “Graphing settings” задается время усреднения. Просмотр возможен через веб интерфейс, пункт Graphs в окне логина.

Tools -> BTest Server– сервер для тестирование пропускной способности (если включаете, обязательно включайте с аутентификацией). Есть утилита под windows http://www.mikrotik.com/download/btest.exe, но утилита работает только с некоторыми RouterOS и без аутентификации.

Tools -> Bandwidth Test – утилита для тестирования пропускной способности. Состоит из клиентской и серверной части.

IP -> SNMP – настройки SNMP сервера, включает сам сервер и по кнопе Communities, задаются параметры доступа (такие как ключи, например)

Tools -> Sheduler– позволяет выполнять скрипты по расписанию (в определенное время или с определенным периодом)

Tools -> Profiler – мониторинг загрузки процессора

Dude – фирменная система мониторинга Mikrotik. Требует установку пакета dude. Сервер может быть установлен на архитектуры

- TFILE – CCR,

- ARM – rb3011, rb4011, RB1100AHx4, hAP ac2

- MMIPS – hEX (rb750gr3), hEX S

- RouterOS x86

- RouterOS CHR

Есть клиент под Windows и Wine.

Журналирование

Раздел System -> Logging задает параметры вывода отладочной информации.

Вывод можно направить:

- disk – в файл на флешку

- echo – вывод на консоль

- memory – в буфер в памяти

- email – скинуть на почту

- remote – удаленный syslog сервер.

для винды есть MT Syslog https://mikrotik.com/download/MT_Syslog.exe

Маршрутизация L3

Для обмена данными между хостами находящимися в разных подсетях необходимо устройство L3 – маршрутизатор. Если адрес назначения находится в другой подсети – хост ищет в своей таблице маршрутизации адрес маршрутизатора и отправляет пакет ему.

Таблица маршрутизации (routing table) – сообщает маршрутизатору через какой интерфейс нужно отправить трафик, что бы он достиг узла назначения. Порядок следования правил в статической таблице маршрутизации и в Q3 деревьях – не имеет значения.

Общее правило для таблицы маршрутизации: лучше всегда по возможности указывать IP адрес, более точным всегда считается маршрут у которого больше единиц в маске.

Шлюз по умолчанию (gateway) – это всегда НАИМЕНЕЕ точный маршрут (DST ADDR = 0.0.0.0/0 работает для всего диапазона хостов от 0.0.0.0 до 255.255.255.255). Используется только для трафика для которого ничего другого не подошло. Иначе говоря маршрут последней надежды или сюда или уже никуда.

В IP v4 существует всего 4294967294 адреса.

Если маршруты имеют одинаковую точность, то тогда анализируется параметр дистанция (distance) это число от 1 до 254, пакеты всегда идут по маршруту с минимальной дистанции (но при одинаковой точности). Дистанция 0 – это подсоединенные сети (выставляются автоматически для сетей непосредственно подсоединенных к маршрутизатору), дистанция 255 – маршрут не достижим (пакеты по нему не пойдут никогда). Параметр дистанция это способ приоретезировать маршруты. При прохождении пакетов, роутер использует маршруты с наименьшем distance, однако маршрут должен быть максимально точным. Сначала выбирается самый точный маршрут, а затем среди самых точных выбирается такой который имеет наименьшую дистанцию.

В качестве шлюза для таблицы маршрутизации нужно указывать IP адрес интерфейса следующего маршрутизатора. Важно – IP адрес шлюза должен находится в Connected сети нашего маршрутизатора. Маршруты всегда должны быть прописаны в обоих направлениях (то есть на нашем маршрутизаторе маршрут к соседу, на соседе маршрут к нам).

Стоит отметить что при движении пакетов L3 адреса SRC IP и DST IP не меняются (если не применяются технологии NAT), а MAC адреса меняются в каждом сегменте L2.

Статические маршруты

Особенности статических маршрутов:

- только один активный маршрут для DST ADDRESS, всеостальные не активные.

- Более точные маршруты имеют более высокий приоритет, чем точнее тем более приортетьнее (more specific route)

- Маршрут с назначением в сеть 0.0.0.0/0 означает все остальное (default route)

- Distance – из нескольких маршрутов к одному DST ADDRESS будет выбран маршрут с наименьшим distance

- ECMP – Equal Cost Multi Path – маршруты равной стоимости, балансируем трафик по соединениям

- Check-gateway – проверяем доступность шлюза раз в 10 секунд. Два таймаута все маршруты с этим шлюзом помечаются как недоступные. С момента недоступности шлюза до перевода маршрута в неактивное состояние не более 20 секунд.

ECMP имеет таблицу соответствия адресов (которая позволяет пакетам для одного и того же получателя идти одинаковым маршрутом), которая автоматически очищается каждые 10 минут. Можно указать один и тот же адрес несколько раз, таким образом как бы повысив приоритет этого шлюза. Выбор шлюза всегда по номеру.

Статические маршруты можно увидеть в разделе IP -> Routes, маршруты представленные в списке Routes имеют флаги перед адресом назначения:

- А – активный

- D – динамический

- S – статический

- С – маршрут присоединенной сети

DAS – возможная комбинация.

При задании статического маршрута можно указать Pref Source, который явно указывает какой SRC IP для испускаемого пакета (это пакеты самого роутера и могут быть только адреса самого роутера).

Для статического маршрута всегда задается Type в значение Unicast (другие значения типа blackhole и prohibit не будет работать, пакеты не будут ходить).

Если в качестве GW указать интерфейс, а на роутере за интерфейсом установить proxy-arp, то тогда будет как бы извещение о GW.

Поверка шлюза check-gateway

Можно настроить роутер на проверку шлюзов на достижимость используя ICMP ping или ARP ping. Пинги идут с интервалом 10 секунд, два не ответа и маршрут становится не доступным. Т.е. время срабатывания до 20 секунд. Если для маршрута не доступен шлюз то маршрут становится не активным.

Если один из шлюзов в маршруте ECMP становится недоступным (он просто не используется), то только доступные шлюзы будут использованы в алгоритме Round Robin. Если опция Check-gateway включена на одном маршруте то это влияет на все маршруты использующие этот шлюз.

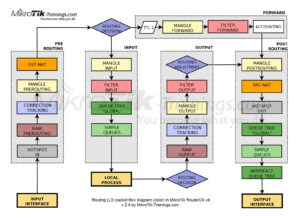

FireWall

Firewall предназначен для фильтрации трафика – используется для защиты маршрутизатора и пользователей от сетевых угроз. Состоит из определенных пользователем правил, которые работают по принципу ЕСЛИ-ТО (IF-Then). Правила группируются в цепочки (Chains). в ОС есть предопределенные цепочки, но возможно и создавать свои наборы правил. В цепочке важен порядок следования правил.

Цепочка input в нее попадают только пакеты идущие к приложениям на самом роутере, а цепочку output попадают только пакеты порожденные самим роутером. Цепочка forward это пакеты которые проходят через роутер транзитом.

Использование пользовательских цепочек позволяет сделать набор правил проще и понятнее. Что бы направить трафик в цепочку пользователя, надо в стандартную цепочку добавить правило с action=jump и указать jump-target. Трафик начнет движение по пользовательской цепочке пока не встретит подходящее правило. Если же ни одно правило не было найдено в пользовательской цепочке (или найдено правило с action=return), то пакет вернется в исходную цепочку и продолжит движение по ней.

Для правила могут быть также определены действия: drop – убить пакет и завершить анализ правил, reject – убить пакет но сообщить об этом отправителю, passthrough – с пакетом ничего не делается только меняются счетчики.

Политика по умолчанию: все что явно не запрещено – то все разрешено. Эту политику можно изменить в настройках.

Обязательно в input контролируем доступ к сервисам маршрутизатора это следующие порты служб:

- 80/tcp – HTTP

- 443/tcp – HTTPS

- 22/tcp – SSH

- 23/tcp – telnet

- 20,21/tcp – FTP

- 8291/tcp – WinBox

- 5678/udp Mikrotik Neighbor Discovery

- 20561/udp – MAC WinBox

Крайне рекомендуется все лишнее выключить и заблокировать. Можно блокировать отдельные службы указание параметра avaible from, в котором указывается список доступа), но это не очень надежно и все равно будет загрузка процессора.

Общая политика разрешаем всем ICMP, разрешаем себе SSH и WinBOX, все остальное запрещаем:

/ip firewall filter

add action=accept chain=input comment=”Allow ICMP” protocol=icmp

add action=accept chain=input comment=”Allow SSH WinBOX” dst-port=22,8291 protocol=tcp src-address=192.168.0.100

add action=drop chain=input comment=”Deny all” in-interface=ether3

Порты как в правилах так и в интерфейсе можно записывать через запятую, так и через тире (диапазон).

Полезные ресурсы микротик

WIKI http://wiki.mikrotik.com/wii/Manual:TOC

TikTub http://www.tiktube.com/

Forum http://forum.mikrotik.com

Support http://www.mikrotik.com/support.html

support@mikrotik.com

Разное

Bridge hirizen – пакеты пересылаются только если значения одинаковые.

По материалам тренингов с тренером Сычевым Андреем Владимировичем